วิธีบรรเทาความเสี่ยงชั่วคราวของช่องโหว่ร้ายแรงใน Internet Explorer (CVE-2014-1776) แบบ Step-By-Step

ข้อมูลเกี่ยวกับช่องโหว่

บริษัทความปลอดภัย Fireeye.com ค้นพบช่องโหว่ใหม่ บน Internet Explorer โดย Microsoft ได้ยอมรับ และประกาศเป็นช่องโหว่หมายเลข CVE-2014-1776 ช่องโหว่ร้ายแรงนี้มีผลกระทบในทุกๆ เวอร์ชันของ Internet Explorer และ ณ ปัจจุบันยังไม่มี Patch เพื่อมาแก้ไขช่องโหว่นี้ (ข้อมูล ณ วันที่ 28 เมษายน 2557)

ช่องโหว่นี้สามารถทำให้ Hacker สามารถโจมตีผู้ใช้งานที่ใช้งาน Internet ผ่าน โปรแกรม Internet Explorer แนบโปรแกรมอันตรายผ่าน Flash Player ทำให้เหยื่อถูกสั่งรันคำสั่งอันตรายได้จากระยะไกล ถูกยกระดับสิทธิ์ และสามารถควบคุมเครื่องของเหยื่อได้อย่างสมบูรณ์

โปรแกรมที่ได้รับผลกระทบ

Internet Explorer Version 6 ถึง Internet Explorer Version 11

รายละเอียดทางเทคนิค

ช่องโหว่นี้ อาศัยช่องทางผ่าน Flash player ที่ทะลุผ่าน การป้องกัน ASLR และ DEP ของ Windows โดยผู้โจมตีจะฝังไฟล์ SWF ที่มี code ในการจอง memory heap ที่ตำแหน่ง 0×18184000 จากนั้นจะสร้าง vector object ที่บรรจุ Flash.media.sound() เอาไว้ และทำให้มัน corrupt ไปยังตำแหน่งที่ฝัง ROP chain ของการโจมตีเอาไว้

จากนั้น SWF จะเรียกใช้ javascript ในไฟล์ html ไปยัง IE เพื่อโจมตี IE bug นี้ต่อ โดยการ overwrite ค่าความยาวของ field object ของ Flash ใน heap จากนั้น ไฟล์ SWF จะค้นหา object ที่ถูกเขียนทับดังกล่าว และใช้มันในการแก้ไขข้อมูลของ object ถัดไป ซึ่ง object หลังนี่เองที่ใช้ในการก้าวข้ามการป้องกัน ASLR และ DEP

หลังจากนั้นการโจมตีดังกล่าวก็จะได้ควบคุม memory แบบเบ็ดเสร็จ ก็จะทำการแก้ไข debug register ผ่านทาง ZwprotectVirtualMemory, stack pivot ของ NTDLL และ SetThreadContext ใน kernal32 ในกรณีนี้จะเป็นการปลดการป้องกันในระดับ hardware เช่น EMET’s EAF mitigation

จากนั้น SWF จะปล่อย ROP chain ที่เตรียมไว้ซึ่งจะมี shellcode บรรจุอยู่ โดยผ่านทาง object sound ปลอมที่ใส่ไว้ ซึ่ง shellcode นี้จะเรียก URLDownloadToCacheFileA เพื่อ Download โปรแกรมไม่ประสงค์ดีเข้ามาทำงานต่อไปใน payload,

แนวทางการแก้ไข(ชั่วคราว)

แนวทางป้องกัน ก่อนที่จะมี Security Patch จาก Microsoft Release ออกมา (คาดว่า Microsoft จะออก Security Patch นี้วันที่ 13 พฤษภาคม 2557)

ตัวเลือกทั้งหมดนี้ให้เลือกใช้งานหรือปรับแต่งแค่อย่างใดอย่างหนึ่งเท่านั้นก็เพียงพอต่อการป้องกันช่องโหว่นี้

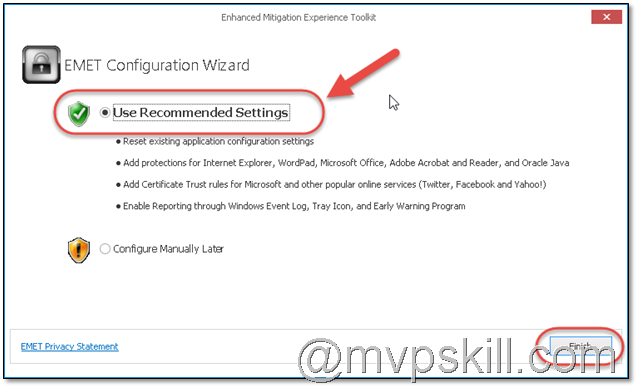

1.เปิดการใช้งาน The Enhanced Mitigation Experience Toolkit (EMET) Version 4.1

หมายเหตุ ** EMET รองรับระบบปฏิบัติการ Windows 7, Windows 8, Windows 8.1, Windows Server 2003 Service Pack 1, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2, Windows Vista Service Pack 1, and Windows XP Service Pack 3.

วิธีทำ

1. Download EMET 4.1 ได้ที่นี่ http://www.microsoft.com/en-us/download/details.aspx?id=41138

หลังจากทำการติดตั้ง EMET 4.1 แล้วเลือก Use Recommended Settings ก็จะป้องกันช่องโหว่นี้โดยอัตโนมัติ

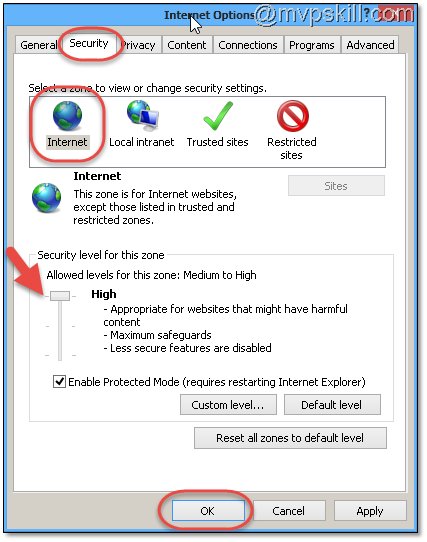

2.ตั้งค่า Internet Security Zone เป็น High

หากไม่สะดวกที่จะติดตั้งโปรแกรม EMET4.1 สามารถเลือกปรับแต่ง IE ให้มีความปลอดภัยสูงขึ้นดังนี้

** ผลกระทบจากการปรับแต่งนี้ทำให้การใช้งาน Flash / Active X บน website อื่น ๆ มีปัญหา ซึ่งส่วนใหญ่แล้ว Website E-commerce และ Banking Site จะใช้ Active X เพื่อรองรับการทำงาน

วิธีทำ

1. ที่ Internet Explorer Tools menu, เลือก Internet Options.

2. ที่แถบ Internet Options dialog box, เลือก the Security tab, และ click Internet.

3. ที่แถบ Security level for this zone, เลื่อน slider ไปที่ระดับ High.

4. กลับไปที่แถบ Local intranet.

5. ที่แถบ Security level for this zone, เลื่อน the slider to High.

6. กด OK เพื่อให้การปรับแต่งมีผล

** หากแถบ Slider ไม่สามารถเลื่อนให้ ให้กด Default Level ก่อน 1 รอบ

7. หากต้องการให้ website ที่เราแน่ใจว่าปลอดภัยทำงานได้ปกติต้องไปตั้งค่า Trusted sites zone เพิ่มเติมในแต่ละ URL

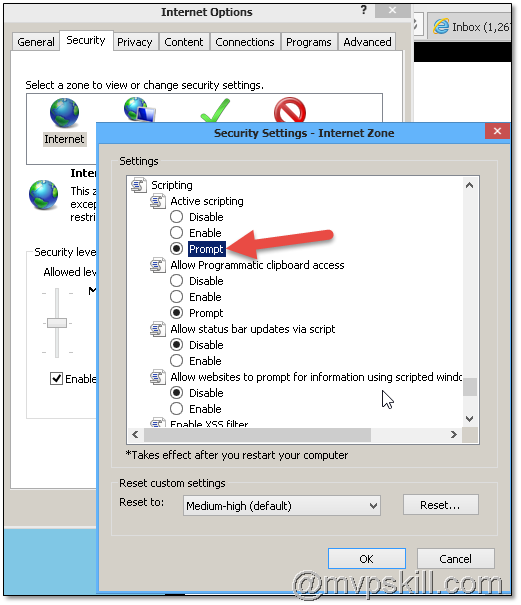

3. ตั้งค่าให้ IE แจ้งเตือนก่อน Run Active Scripting หรือปิดการทำงานของ Active Scripting

วิธีการนี้จะมี Popup แจ้งเตือนให้ทราบก่อนที่ website จะ Run Script / Active X

1. ที่ Internet Explorer, click Internet Options บน Tools menu.

2. เลือก Security tab.

3. เลือก Internet, และเลือก click Custom Level.

4. ที่แถบ Settings, ในส่วนของ Scripting บนตัวเลือก Active Scripting, ให้ตั้งค่าเป็น Prompt หรือ Disable, จากนั้น click OK.

5. กลับไปเลือกที่ Local intranet และทำซ้ำข้อ 4 อีกครั้งหนึ่ง

4.ปิดการทำงานของ VML และ Flash ใน Internet Explorer

วิธีการนี้เป็นการยกเลิกการใช้งานของ Library ที่สนับสนุนการทำงานของ Flash Player โดยตรงทำให้ Flash Player ไม่สามารถทำงานได้ในทุก ๆ Web Browser

วิธีทำ

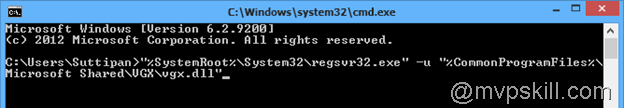

ใช้คำสั่งดังนี้

“%SystemRoot%\System32\regsvr32.exe” -u “%CommonProgramFiles%\Microsoft Shared\VGX\vgx.dll”

หลังจากที่มี Security Patch Release มาแล้วให้กลับมาลงทะเบียนใช้งานอีกครั้งด้วยคำสั่ง

“%SystemRoot%\System32\regsvr32.exe” “%CommonProgramFiles%\Microsoft Shared\VGX\vgx.dll”

5.เปิดการทำงานของ Enhanced Protected Mode สำหรับ Internet Explorer 11

หากคุณใช้ Windows 7 หรือ Windows 8 และ Windows 8.1 ที่มาพร้อมกับ IE 11 สามารถเปิด Option นี้เพื่อป้องกันช่องโหว่นี้ได้

วิธีทำ

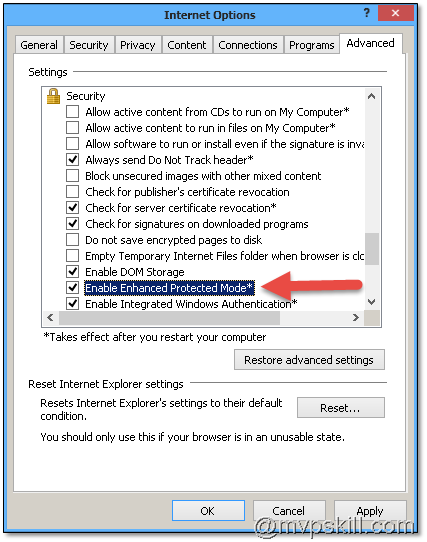

1. ที่ Internet Explorer Tools menu, เลือก Internet Options.

2. ที่แถบ Internet Options dialog box, เลือกแถบ click Advanced tab, จากนั้นเลื่อนไปที่ส่วนของ Security

3. เลือก checkboxes ในส่วนของ Enable Enhanced Protected Mode และ Enable 64-bit processes for Enhanced Protected Mode (for 64-bit systems)

4. กด OK และทำการ Reboot เครื่อง 1 ครั้งเพื่อให้มีผลต่อการทำงาน

6.เปลี่ยนไปใช้งาน Web Browser ของค่ายอื่นจนกว่าจะมี Security Patch

หากไม่สะดวกในการปรับแต่งตามข้างต้นควรเปลี่ยนไปใช้งาน Web Browser ที่ปลอดภัยยี่ห้ออื่น เช่น Google Chrome จนกว่า Microsoft จะ Release Security Patch ออกมา

แหล่งอ้างอิง

· https://technet.microsoft.com/en-US/library/security/2963983

![[Tips] แก้ปัญหา Font ตัวเล็กใน Edge แบบถาวร](https://www.mvpskill.com/wp-content/uploads/2018/05/windows10_rez2.jpg)

![[Review] การสอบ Microsoft Certification จากที่บ้าน](https://www.mvpskill.com/wp-content/uploads/2020/04/cert3-218x150.jpg)

![[สรุปงาน] งานสัมนา Power Platform ว่าด้วยการนำ Power BI / Power Apps / Power Automate (Microsoft Flow) ไปใช้แก้ปัญหาในที่ทำงาน](https://www.mvpskill.com/wp-content/uploads/2020/01/Power-Platform-Website-218x150.png)