โจทย์หนึ่งที่ IT Manager ต้องพบ คือ รหัสผ่านของ user ที่ใช้งานผ่าน Azure AD มีรหัสผ่านที่ไม่ซับซ้อน เช่น Password123 ซึ่งมันสุ่มเสี่ยงที่จะหลุดไปง่ายๆ ตอนนี้ AzureAD มีฟีเจอร์ป้องกันนี้แล้ว แต่อยู่ในสถานะ Preview ลองมาใช้ทดสอบกันครับ

Azure AD Password Protection

เรื่องรหัสผ่านเป็นจุดเริ่มต้นของความเสี่ยง โดยปกติเอง Microsoft จะมีระบบป้องกัน Common Password เพื่อป้องกัน Cyber-criminal แต่บางองค์กรต้องการทำ Global Banned Passwords ด้วยตนเอง เช่น บางครั้งต้องการไม่ให้ user ตั้งแบบ specific-term จนมากเกินไป

ซึ่งในที่นี้เราขอแนะนำแบบ cloud only ซึ่งสามารถนำ Azure AD password protection ใช้กับ Active Directory ได้ ทำให้บน on-premise กับ cloud เป็น policy เดียวกัน

แล้วการ Banned Password ทำงานอย่างไร

Banned Password จะทำการ matching รหัสผ่าน โดยการเปลี่ยนให้เป็นแบบ lowercase เช่น หาก user ต้องการพิมพ์ ‘P@ssw0rd” ตัวระบบจะแปลงเป็น “password” ซึ่งจะทำการบล็อค

หรือถ้า Admin พิมพ์ว่า “Password123!” ตัวระบบจะแปลงเป็น “password123!” ซึ่งก็จะบล็อคเหมือนกัน

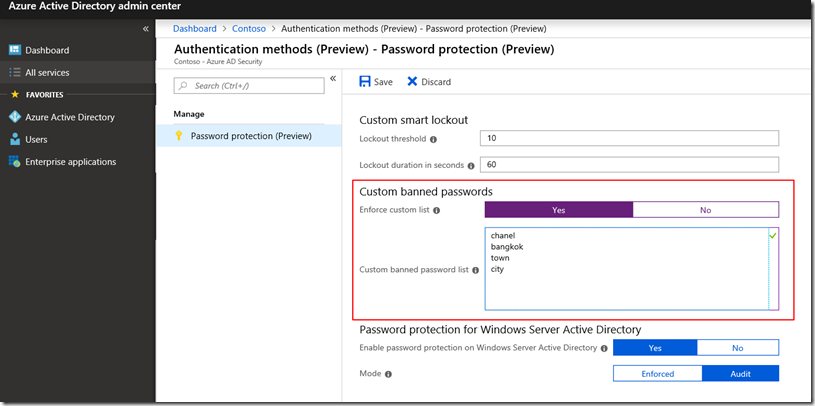

การตั้งค่านั้นไม่ยากมาก ให้ไปที่ Azure AD Admin Center > Authentication Method > Password Protection (Preview)

เราสามารถตั้งค่าว่าจะให้ Sign in Failed ได้กี่ครั้ง ตรง Lockout threshold

และระยะห่างหลังจาก Lockout กี่วินาทีโดยดูค่า Lockout duration in second

ซึ่ง Microsoft จะมีฐานข้อมูลเรื่อง Common Password อยู่แล้ว ให้ Admin เพิ่มในส่วนของ Common ที่เป็น Specific Term เข้าไป โดยส่วนใหญ่คือใช้ชื่อองค์กร หรือแบรนด์ของสินค้า

หลังจากที่เราตั้งค่าแล้วจะมีให้สองโหมดคือ Audit และ Enforced ให้เราเปลี่ยนจากค่า Audit เป็น Enforced ในเวลาไม่ถึงชั่วโมง User จะไม่สามารถใช้ common password ได้

![[Tips] แก้ปัญหา Font ตัวเล็กใน Edge แบบถาวร](https://www.mvpskill.com/wp-content/uploads/2018/05/windows10_rez2.jpg)

![[Review] การสอบ Microsoft Certification จากที่บ้าน](https://www.mvpskill.com/wp-content/uploads/2020/04/cert3-218x150.jpg)

![[สรุปงาน] งานสัมนา Power Platform ว่าด้วยการนำ Power BI / Power Apps / Power Automate (Microsoft Flow) ไปใช้แก้ปัญหาในที่ทำงาน](https://www.mvpskill.com/wp-content/uploads/2020/01/Power-Platform-Website-218x150.png)